Ansible est une solution d’automatisation de choix pour les administrateurs système qui souhaitent gérer efficacement les configurations et déployer des tâches répétitives. 🚀 Cet article vous guide pas à pas sur l’utilisation d’Ansible pour gérer les utilisateurs et l’authentification sur des serveurs distants. Nous allons travailler avec deux serveurs, servera et serverb, en automatisant le processus d’ajout d’utilisateurs et la gestion des clés SSH. 🔑

Résultats attendus : Ce que vous allez apprendre

À la fin de ce guide, vous serez capable de :

- Créer et gérer des utilisateurs localement sur vos hôtes.

- Déployer des clés SSH autorisées pour chaque utilisateur.

- Configurer les droits sudo sans mot de passe pour un groupe spécifique.

- Désactiver l’accès SSH root (parce que la sécurité, c’est important !).

Ça vous intrigue ? Parfait, c’est parti !

Scénario : Unifier les utilisateurs et les accès sur tous vos serveurs

Imaginez que votre organisation vous confie une mission cruciale : vous devez vous assurer que tous les hôtes disposent des mêmes utilisateurs locaux. Ces utilisateurs doivent :

- Faire partie du groupe

webadmin, capable d’utiliser la commandesudosans mot de passe. - Avoir leurs clés publiques SSH déployées pour une connexion sécurisée.

- Empêcher l’utilisateur root de se connecter directement via SSH (une bonne pratique de sécurité !).

Et bien sûr, tout cela doit être automatisé. C’est là qu’Ansible entre en jeu avec son playbook magique.

⚙️ Étape 1 : Préparer l’environnement

Avant de plonger dans Ansible, assurez-vous que votre environnement est bien préparé.

1.1. 🖥️ Installer Ansible

Sur votre machine de contrôle (ici appelée workstation), vous devez installer Ansible. Si vous utilisez un système basé sur Debian/Ubuntu, exécutez les commandes suivantes :

$ sudo apt-get update

$ sudo apt-get install ansibleVérifiez que l’installation a réussi en consultant la version installée d’Ansible :

$ ansible --version1.2. 🔑 Générer et copier les clés SSH

Pour permettre à Ansible de se connecter à vos serveurs sans avoir à saisir de mot de passe, vous devez configurer une authentification par clé SSH.

Générer une paire de clés SSH sur la workstation :

$ ssh-keygen -t rsa -b 4096Vous pouvez simplement appuyer sur Entrée pour accepter les valeurs par défaut, sauf si vous souhaitez spécifier un chemin pour la clé.

Copier la clé publique sur les serveurs servera et serverb :

$ ssh-copy-id user@servera

$ ssh-copy-id user@serverbCette commande permet de copier la clé publique dans le fichier ~/.ssh/authorized_keys sur chaque serveur distant. ✅

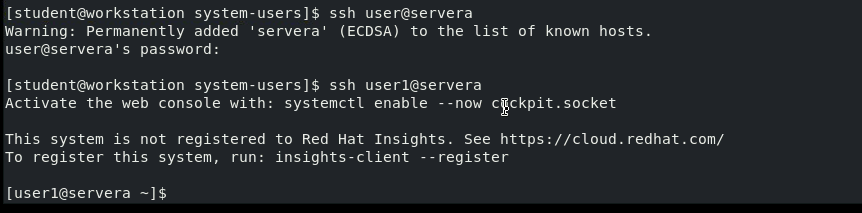

1.3. 🔗 Tester la connexion SSH

Avant de continuer, assurez-vous que la connexion SSH fonctionne correctement sans mot de passe en exécutant :

$ ssh user@servera

$ ssh user@serverbSi vous pouvez vous connecter sans mot de passe, c’est que tout est en ordre. 👍

Pour la suite du tutoriel, vous pouvez récupérer le projet complet sur mon dépôt git. Cela vous permettra de suivre les étapes plus facilement et d’exécuter directement les playbooks et fichiers de configuration fournis. modifiez les fichiers afin de l’adapter a votre environnement https://github.com/DJTJ21/System-users.git

Étape 1 : Créer un groupe d’utilisateurs et gérer les utilisateurs

Ansible dispose d’un module spécialement conçu pour gérer les utilisateurs locaux : le module user. Mais avant de créer les utilisateurs, nous devons d’abord nous assurer que le groupe webadmin (vous pouvez le changer en fonction du groupe que vous souhaitez creer ) existe sur tous les serveurs cibles.

- name: Add webadmin group

group:

name: webadmin

state: presentEnsuite, nous créons plusieurs utilisateurs qui appartiennent à ce groupe. Pour cela, nous allons lire un fichier de variables vars/users_vars.yml où nous avons défini nos utilisateurs comme suit :

users:

- username: user1

groups: webadmin

- username: user2

groups: webadmin

- username: user3

groups: webadminVoici la tâche Ansible correspondante :

- name: Create user accounts

user:

name: "{{ item.username }}"

groups: "{{ item.groups }}"

loop: "{{ users }}"Simple, non ? Ansible parcourt la liste des utilisateurs dans le fichier et les crée automatiquement sur les serveurs cibles.

Étape 2 : Déployer les clés SSH

Sécuriser l’accès SSH est une priorité. Grâce au module authorized_key, nous allons distribuer les clés publiques SSH à chaque utilisateur. Dans le répertoire files, nous avons un fichier de clé unique pour chaque utilisateur. Voici comment Ansible va s’assurer que chaque utilisateur a sa clé SSH autorisée :

- name: Add authorized keys

authorized_key:

user: "{{ item.username }}"

key: "{{ lookup('file', 'files/'+ item.username + '.key.pub') }}"

loop: "{{ users }}"Avec cette tâche, chaque utilisateur pourra se connecter en toute sécurité via SSH, sans avoir à entrer de mot de passe.

Étape 3 : Configurer les droits sudo

L’objectif est que les utilisateurs du groupe webadmin puissent exécuter des commandes avec sudo sans avoir à saisir de mot de passe. Nous allons donc ajouter une règle dans le fichier sudoers :

- name: Modify sudo config to allow webadmin users sudo without a password

copy:

content: "%webadmin ALL=(ALL) NOPASSWD: ALL"

dest: /etc/sudoers.d/webadmin

mode: 0440Et voilà, plus besoin de mot de passe pour ces utilisateurs lorsqu’ils utilisent sudo !

Étape 4 : Désactiver l’accès root via SSH

L’accès root direct via SSH est un risque pour la sécurité. Nous allons modifier le fichier sshd_config pour interdire cette pratique. Ansible s’en charge via le module lineinfile :

- name: Disable root login via SSH

lineinfile:

dest: /etc/ssh/sshd_config

regexp: "^PermitRootLogin"

line: "PermitRootLogin no"

notify: Restart sshdUn gestionnaire est déclenché pour redémarrer le service SSH après cette modification :

handlers:

- name: Restart sshd

service:

name: sshd

state: restartedLe playbook complet se présente maintenant comme suit :

---

- name: Create multiple local users

hosts: webservers

vars_files:

- vars/users_vars.yml

handlers:

- name: Restart sshd

service:

name: sshd

state: restarted

tasks:

- name: Add webadmin group

group:

name: webadmin

state: present

- name: Create user accounts

user:

name: "{{ item.username }}"

groups: "{{ item.groups }}"

loop: "{{ users }}"

- name: Add authorized keys

authorized_key:

user: "{{ item.username }}"

key: "{{ lookup('file', 'files/'+ item.username + '.key.pub') }}"

loop: "{{ users }}"

- name: Modify sudo config to allow webadmin users sudo without a password

copy:

content: "%webadmin ALL=(ALL) NOPASSWD: ALL"

dest: /etc/sudoers.d/webadmin

mode: 0440

- name: Disable root login via SSH

lineinfile:

dest: /etc/ssh/sshd_config

regexp: "^PermitRootLogin"

line: "PermitRootLogin no"

notify: "Restart sshd"Étape 5 : Exécuter le playbook

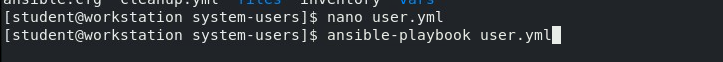

Une fois toutes ces tâches écrites, il est temps de tester notre playbook. Depuis le répertoire de travail, exécutez la commande suivante :

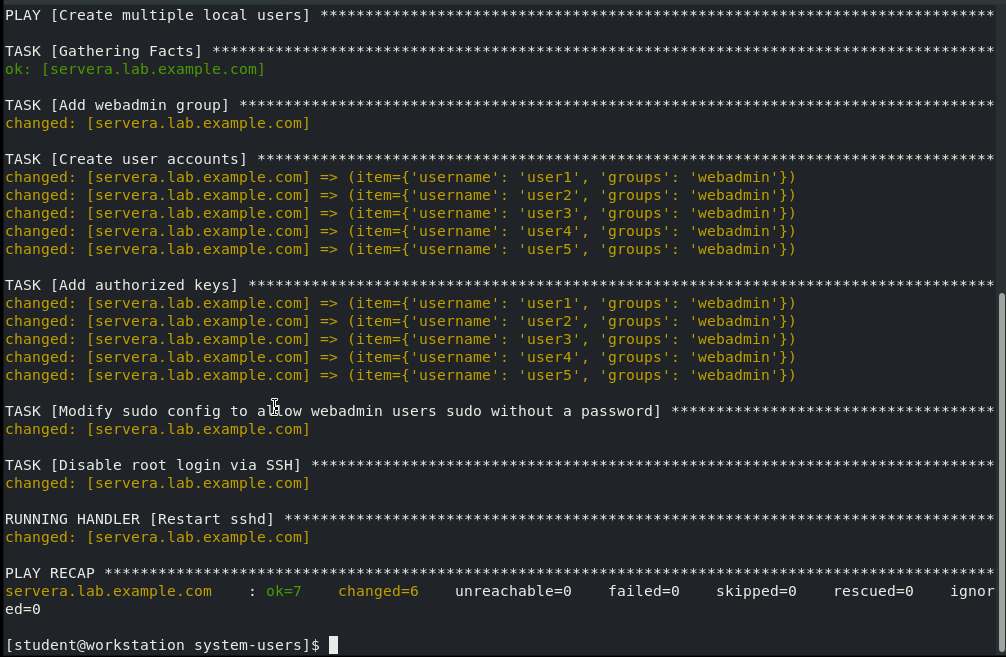

🎉 Si tout s’est bien passé, vous devriez voir la sortie ci-dessous. Et voilà ! Vos utilisateurs ont été créés et configurés avec succès. C’est pas génial ça ? 🚀🙌

🤔 Et si nos utilisateurs n’ont pas été créés ? Pas de panique ! Allons vérifier ça ensemble ! 🔍👀

Bravo, vous avez réussi ! 🎉💪 Vous avez non seulement automatisé la gestion des utilisateurs, mais aussi sécurisé vos serveurs 🔒✨.

Conclusion

Avec ce guide, vous avez maintenant une meilleure compréhension de la façon dont Ansible simplifie la gestion des utilisateurs et l’authentification dans un environnement multi-serveurs. 🚀💻 Automatiser ces tâches avec Ansible non seulement vous fait gagner du temps ⏳, mais garantit aussi une cohérence et une sécurité accrues 🔐✅. Alors, prêt à rendre votre infrastructure plus intelligente ? 🤖.